الواقع المختلط يحدث ثورة في العالم التكنولوجي تقرير : رنا اشرف سرعان ما أصبح الواقع المختلط ، وهو مزيج من الواقع الافتراضي والواقع المعزز ، أحد أكثر التطورات إثارة في…

هاتفك وحساباتك في خطر.. الهاكرز يخترقون بصمة الصوت والوجه ببرامج خبيثة

تحقيق: شريف عماد

تحليل الوجوه

يقول مالك صابر، مبرمج ومسئول أمن المعلومات في أحد الأجهزة الأمنية، إن الذكاء الاصطناعي عالم كبير، ومشكلة اختراق بصمة الوجه هو جزء صغير في هذا العالم، والعمليات التي تتم عن طريق اختراق بصمة الوجه يمكن أن تحدث من خلال طرق عديدة، منها أن معظم التكنولوجيات أو البرامج التي نستخدمها في حياتنا اليومية مثل الهاتف والكمبيوتر ومعظم التطبيقات التي تعمل عن طريق التعرف الوجهي يتم ربطها عن طريق قواعد بيانات، فعند استخدام هذه الوسائل وهي متصلة بالإنترنت يتم استخدامها بشكل خاطيء أو يتم اختراق الشركات التي تملك قواعد البيانات الخاصة بالمواطنين من قبل الهاكرز، وبرامج تحليل الوجوه عبارة عن برنامج قادر على تحديد هوية شخص أو تأكيدها باستخدام وجهه، وهو يعمل عن طريق تحديد ملامح الوجه في الصورة وقياسها، ويعمل بسرعة وكفاءة فهو أسرع وأكثر ملاءمة من تقنيات المقاييس الحيوية الأخرى، مثل بصمات الأصابع أو مسح شبكية العين. ويعتمد نظام التعرّف على الوجه في عمله على عدد أقل من نقاط الاتصال مقارنةً بإدخال كلمات المرور أو أرقام التعريف الشخصية، والهاكرز دائماً يسبقون جميع الأنظمة والمؤسسات وبالتالي يستطيعون اختراقها، مثلما حدث مع شركة جوجل التي تقوم بعمل حفظ لحسابات الأشخاص فأصدرت بيانا بأنهم تعرضوا للاختراق، وطلبت من مستخدميها أن يقوموا بتغيير كلمة السر الخاصة بهم في أسرع وقت، وذلك لأن حساباتهم مع المخترقين.

تحديثات مطلوبة

وأضاف مالك صابر أنه لتجنب عمليات الاختراق، يجب عمل تحديثات سواء للهاتف أو الأجهزة والبرامج المستخدمة بشكل مستمر وسريع، وعمل كلمات سر صعبة نقوم باستخدام حروف وأشكال وأرقام ليصعب على المخترق الوصول إليها، وعدم فتح مواقع أو لينكات مجهولة أو غير معروفة أو شكلها مختلف، وذلك لأن بعض الهاكرز يقومون باستخدام بعض اللينكات المعروفة والمشهورة ووضع لينك مشابه له ليضغط عليه المستخدم وبعد ذلك يتم اختراقه.

أخر الأخبار

تصنيفات

نمط الصوت

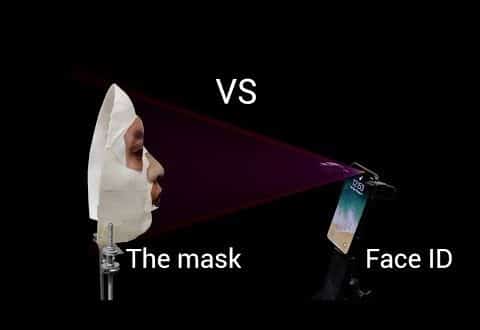

ويقول الدكتور أمير عيسى، أستاذ الذكاء الاصطناعي بجامعة الأزهر، أن شركة آبل أطلقت في أحد الأعوام “آيفون إكس” وهو أول هاتف يعمل بفتح بصمة الوجه، وهي تقنية رآها الكثيرون غير مستحبة، وذلك لأنها تستغرق وقتا أطول للتحقق من صاحب الجوال بعكس بصمة الأصابع التي كانت في النسخ السابقة، ومع الوقت نجح الهاكرز في تطوير برامج خبيثة عن طريق الذكاء الاصطناعي بحيث تكون قادرة على تقليد بصمة الوجه ومن ثم اختراق أنظمة الأمان المختلفة، ونفس الشيء تقريباً حدث مع بصمة الصوت، فمن المعروف أن جميع أصوات الإنسان لها ترددات مختلفة فتقوم البرامج الخبيثة بالتركيز على نمط الكلام ودرجة الصوت لتحفظ هذا الصوت أثناء الحديث والوقفات المختلفة من شخص لآخر وتكوين أكبر عدد من هذه الأصوات لاستخدامها في أي شيء، فعلى سبيل المثال بعض الأشخاص المشهورين والذين لديهم نفوذ واسع يرغبون في الحفاظ على أموالهم في إحدى الشركات الكبرى ويقومون بتسجيل كلمة السر بأصواتهم حتى يصعب على أي شخص اختراق حسابهم، ولكن بعد انتشار البرامج الخبيثة التي تقوم بتسريب بصمة الصوت التابعة للشخص المستهدف لدى المخترق، فيقوم المخترق بأخذ نسخة من الصوت ليستخدمها حتى يعرف كلمة السر ولا يحتاج من الشخص المستهدف الوقوف أمام الخزينة التي يحفظ فيها أمواله.

وأضاف أمير عيسى أنه على الرغم من كثرة المشاكل الأمنية والثغرات التي تتواجد في الأجهزة الذكية، ويمكن أن تؤدي إلى اختراقها، إلا أن هناك عدد كبير من البرامج الخبيثة التي تقوم بتسريب نبرة الصوت للمخترقين ومنها المعلنة وغير المعلنة، ومحرك البحث جوجل مثلاً به “ميكروفون” ويتم استخدامه في تسجيل الصوت لطلب شيء معين على المحرك، لكن يتم استخدامه في التجسس من خلال تسريب أصوات المستخدمين للشركات الكبرى أو الأشخاص المخترقين، فعندما يتحدث الشخص أنه يرغب في شراء أي شيء فعندما يدخل إلى إحدى شبكات التواصل الاجتماعي يلاحظ أن الشئ الذي كان يرغب فيه أصبح أمامه دون أن يبحث عنه، فهذا مثال بسيط قد يوضح كيف يتم التجسس.

نصائح

وأوضح عيسى أنه حتى نتجنب مخاطر التجسس يجب غلق الميكروفون والتأكد من ذلك كل فترة، وذلك لأنه في بعض الأوقات يتم فتح الميكروفون تلقائيا، فضلاً عن عمل تحديثات للبرامج الموجودة على الهاتف للحفاظ على خصوصياتنا من أجل حماية الهاتف من الاختراق والفيروسات ومنع التجسس، حيث تعمل هذه الطرق على سد الثغرات الأمنية التي يمكن أن يستغلها المخترقون وتجنب محاولات الاختراق أو التقليل من خطورتها، كما أصبحت معظم الهواتف الذكية في وقتنا الحالي مزودة بالكثير من تقنيات الأمان والخصوصية إلا أن هناك المزيد من الطرق التي يمكن أن تساعدنا على تأمين بياناتنا لأقصى درجة وحماية الجوال من الفيروسات والتجسس.

اختراقات خطيرة

وذكر تامر محمد، مهندس برمجيات، أن سلبيات الذكاء الاصطناعي يمكن أن تؤدي إلى عمليات اختراق كبيرة، سواء من بصمة الصوت أو بصمة الوجه، ومعظمها يكون مرتبطا بالشؤون المالية للمستخدمين، فقد يحدث أي اختراق لأملاكهم، والجانب الإيجابي من هذا الموضوع أنه طالما استطاع الذكاء الاصطناعي الوصول إلى هذا المستوى، فأنا أستطيع استخدام بصمة الصوت أو الوجه للحفاظ بشكل أكبر علي حساباتي من خلال تصعيب عملية الاختراق.

ويشير أحمد صبري، خبير في أمن المعلومات، إلى أن المجال التكنولوجي وقطاعات الذكاء الاصطناعي تشهد تطورات متسارعة ورغبة من بعض الدول العظمى في تحقيق الهيمنة التكنولوجية، وهناك نوعان من التطبيقات منها التطبيقات المدنية التي تفيد الجمهور ولا تستطيع أن تحاكي بصمة الوجه أو الإصبع بالأخص مع الأنظمة التي لديها دقة عالية لأنها لا تسطيع أن تعطي الدقة في وجه الإنسان أو الإصبع، وهناك التطبيقات العسكرية المتقدمة.

وأوضح صبري أن إيجابيات الذكاء الاصطناعي يجب أن ننظر لها، وذلك بسبب قدرتها على زيادة الإنتاجية وإنجاز المهام بشكل سريع وتحسين تلك المهام أو الخدمات وتسريعها بأفضل جودة دون تدخل من الإنسان، وأن ذلك الإنجاز سيعود علي المجتمع، ونظرًا لأن قرارات الذكاء الاصطناعي تأتي من البيانات المجمعة بمساعدة الخوارزميات المصممة، فإنه يتم تقليل الأخطاء وزيادة الدقة، ودور الذكاء الاصطناعي في مساعدة الإنسان أكبر من اختراق خصوصية الإنسان ويصعب علي الذكاء الاصطناعي اختراق تلك الخصوصية وذلك لأن عقل الإنسان الذي قام بتصنيع الذكاء الاصطناعي أكبر بكثير من عقل الآلة التي صنعها.